Apr

28

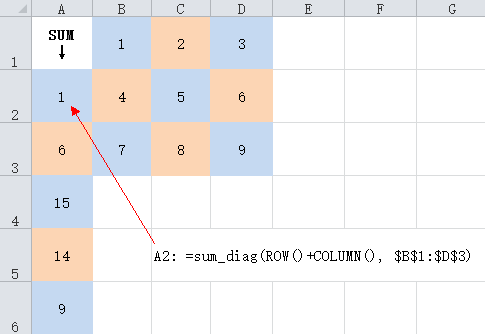

想要计算一个区域里对角线的和,但SUMIF里面的那个criteria实在太简陋了,只能用vba来实现,大概长这样:

然后这么用:

引用

Function sum_diag(n As Integer, ParamArray args() As Variant) As Variant

result = 0

For i = LBound(args) To UBound(args)

For Each elem In args(i)

If elem.Row + elem.Column = n Then

result = result + elem.Value

End If

Next elem

Next i

sum_diag = result

End Function

result = 0

For i = LBound(args) To UBound(args)

For Each elem In args(i)

If elem.Row + elem.Column = n Then

result = result + elem.Value

End If

Next elem

Next i

sum_diag = result

End Function

然后这么用:

引用

=sum_diag(ROW()+COLUMN(), $B$1:$D$3)

Apr

23

两年前学会了用Google Authenticator(详见为SSH添加两步验证),远程服务就装上了,感觉放心了很多。

但当时只是简单加上了Google Authenticator,实际使用中既要输入验证又要输入密码,太繁琐了,所以在搭建我司跳板机的时候,选择了用 publickey + authenticator 的方案,只需要输入一次验证码即可。

具体的配置方案变化不大,主要是用上了 SSH 6.2+ 新增的 AuthenticationMethods 参数,可以指定一系列验证方法,具体配置如下:

顺便吐槽一下,Linux这套东西折腾起来真是要命,今天配置跳板机备份机的时候,完全相同的配置,复制一份就是不对,虽然配置里只指定了publickey,keyboard-interactive,但是每次输完验证码以后还是要求输入密码才行,折腾了几个小时才发现,不知道从什么时候开始,"auth required pam_google_authenticator.so" 已经不合适了,需要改成 "auth sufficient pam_google_authenticator.so",这样才会在输入验证码以后就结束认证过程(sufficient的实现里加了一个break?什么鬼。)(感谢 @ https://serverfault.com/a/740881/343388)

以及,上篇也提到过的,另外一个坑是 ubuntu/debian 下面在自己编译完pam模块以后,需要手动拷贝到 /lib/security/ 目录下面才行,唉……

但当时只是简单加上了Google Authenticator,实际使用中既要输入验证又要输入密码,太繁琐了,所以在搭建我司跳板机的时候,选择了用 publickey + authenticator 的方案,只需要输入一次验证码即可。

具体的配置方案变化不大,主要是用上了 SSH 6.2+ 新增的 AuthenticationMethods 参数,可以指定一系列验证方法,具体配置如下:

引用

#默认需要先用publickey验证,再用验证码

AuthenticationMethods publickey,keyboard-interactive

#对于指定的IP,只需要publickey验证

Match Address 10.0.0.4

AuthenticationMethods publickey

#也可以指定用户只需要publickey验证

#Match User XXX

#AuthenticationMethods publickey

AuthenticationMethods publickey,keyboard-interactive

#对于指定的IP,只需要publickey验证

Match Address 10.0.0.4

AuthenticationMethods publickey

#也可以指定用户只需要publickey验证

#Match User XXX

#AuthenticationMethods publickey

顺便吐槽一下,Linux这套东西折腾起来真是要命,今天配置跳板机备份机的时候,完全相同的配置,复制一份就是不对,虽然配置里只指定了publickey,keyboard-interactive,但是每次输完验证码以后还是要求输入密码才行,折腾了几个小时才发现,不知道从什么时候开始,"auth required pam_google_authenticator.so" 已经不合适了,需要改成 "auth sufficient pam_google_authenticator.so",这样才会在输入验证码以后就结束认证过程(sufficient的实现里加了一个break?什么鬼。)(感谢 @ https://serverfault.com/a/740881/343388)

以及,上篇也提到过的,另外一个坑是 ubuntu/debian 下面在自己编译完pam模块以后,需要手动拷贝到 /lib/security/ 目录下面才行,唉……

Apr

22

在我司的运维实践中,sudo承担了一个很边缘,但是却很有意思的任务

最简单应用是,在web服务器上,在配置完nginx和php的log以后需要重启service,就这么玩(修改/etc/sudoers):

如此一来,nginx用户可以执行 sudo service nginx reload 或者 sudo nginx configtest,也可以执行 sudo php5-fpm reload,但不能执行 sudo php5-fpm stop

不过被玩出花来的还是我司的跳板机。

对于管理员,我们这样配置:

通过密码验证切换到root用户

对于组长,我们这样配置:

$ sudo groupadd master #添加组

$ sudo usermod -a -G master felix021 #将用户添加到这个组

$ vi /etc/sudoers

这个 getpubkey 是一个shell脚本,只包含一句 cat "/home/$user/.ssh/id_rsa.pub" ,用来获取某个用户的公钥

然后配合 authroize_user 这个脚本,将公钥发送到组长有权限访问的机器上,通过这种方式实现一个简陋的二级授权:

另外顺便提一下sudo的debug,似乎相关资料很少。在配置group的时候,直接去测试,有时会发现好像总是不对,但是sudo默认没有log,很难排查问题。实际上只要在 /etc/ 下面添加一个 sudo.conf 就好,文件内容为:

再次执行sudo的时候就会看到debug log文件里的信息:

从这里可以看到,虽然前面把 felix021 添加到了 master 这个group下,但是sudo并没有识别出来。

放狗搜了一下才知道,原来linux下需要退出所有的登录session重新登录,才能生效。

最简单应用是,在web服务器上,在配置完nginx和php的log以后需要重启service,就这么玩(修改/etc/sudoers):

引用

nginx ALL= NOPASSWD: /sbin/service nginx *, /sbin/service php5-fpm reload

如此一来,nginx用户可以执行 sudo service nginx reload 或者 sudo nginx configtest,也可以执行 sudo php5-fpm reload,但不能执行 sudo php5-fpm stop

不过被玩出花来的还是我司的跳板机。

对于管理员,我们这样配置:

引用

felix021 ALL=(ALL:ALL) ALL

通过密码验证切换到root用户

对于组长,我们这样配置:

$ sudo groupadd master #添加组

$ sudo usermod -a -G master felix021 #将用户添加到这个组

$ vi /etc/sudoers

引用

%master ALL= NOPASSWD: /usr/bin/getpubkey *

这个 getpubkey 是一个shell脚本,只包含一句 cat "/home/$user/.ssh/id_rsa.pub" ,用来获取某个用户的公钥

然后配合 authroize_user 这个脚本,将公钥发送到组长有权限访问的机器上,通过这种方式实现一个简陋的二级授权:

引用

sudo getpubkey $1 | ssh nginx@$host bash -c "cat /dev/stdin >> ~/.ssh/authorized_keys"

另外顺便提一下sudo的debug,似乎相关资料很少。在配置group的时候,直接去测试,有时会发现好像总是不对,但是sudo默认没有log,很难排查问题。实际上只要在 /etc/ 下面添加一个 sudo.conf 就好,文件内容为:

引用

Debug sudo /var/log/sudo_debug all@warn,plugin@info

再次执行sudo的时候就会看到debug log文件里的信息:

引用

Apr 22 14:12:03 sudo[21786] user_info: user=felix021

Apr 22 14:12:03 sudo[21786] user_info: pid=21786

Apr 22 14:12:03 sudo[21786] user_info: ppid=21785

Apr 22 14:12:03 sudo[21786] user_info: pgid=21785

Apr 22 14:12:03 sudo[21786] user_info: tcpgid=21785

Apr 22 14:12:03 sudo[21786] user_info: sid=21522

Apr 22 14:12:03 sudo[21786] user_info: uid=1002

Apr 22 14:12:03 sudo[21786] user_info: euid=0

Apr 22 14:12:03 sudo[21786] user_info: gid=1000

Apr 22 14:12:03 sudo[21786] user_info: egid=1000

Apr 22 14:12:03 sudo[21786] user_info: groups=1000

Apr 22 14:12:03 sudo[21786] user_info: pid=21786

Apr 22 14:12:03 sudo[21786] user_info: ppid=21785

Apr 22 14:12:03 sudo[21786] user_info: pgid=21785

Apr 22 14:12:03 sudo[21786] user_info: tcpgid=21785

Apr 22 14:12:03 sudo[21786] user_info: sid=21522

Apr 22 14:12:03 sudo[21786] user_info: uid=1002

Apr 22 14:12:03 sudo[21786] user_info: euid=0

Apr 22 14:12:03 sudo[21786] user_info: gid=1000

Apr 22 14:12:03 sudo[21786] user_info: egid=1000

Apr 22 14:12:03 sudo[21786] user_info: groups=1000

从这里可以看到,虽然前面把 felix021 添加到了 master 这个group下,但是sudo并没有识别出来。

放狗搜了一下才知道,原来linux下需要退出所有的登录session重新登录,才能生效。